Lutte contre la manipulation de l’information (LMI) et terminologie, Houston we have a problem

Depuis plusieurs mois, la lecture des rapports et des diverses lettres informations qui traitent des sujets liés à la manipulation de l’information me laisse un peu sur ma faim. Sans vraiment comprendre pourquoi, j’avais le sentiment d’un manque. Mais où est le problème ?

Si, comme nous l’avons proposé la comparaison méthodologique entre cybersécurité et opérations d’ingérence numérique est source d’inspiration, à trop vouloir coller au modèle on efface probablement des spécificités de l’objet d’étude. Le manque évoqué viendrait donc d’un déficit de définitions, d’un problème de terminologie. Ainsi, dans un même document, Matriochka est présenté comme un “mode opératoire” puis une “campagne” ou un “dispositif”. On parle également parfois “d’écosystème numérique”. Or, ces notions, lorsqu’elles existent en CTI (Cyber Threat Intelligence) sont connues et s’intègrent dans une démarche complète visant à standardiser les appellations pour faciliter la capitalisation, l’échange et l’analyse des données. En LMI, la confusion sémantique semble encore régner.

Estimation de la rentabilité et de la profitabilité des opérations d'influence russes

“Étoiles de David”, “mains rouges”, “affaire des cercueils”, M82 project s’est lancé dans une petite analyse des dernières opérations d’influence russes visant la France et en particulier le mode opératoire qui combine actions dans le monde physique et reprise numérique.

De quoi parle-t-on ?

Le mode opératoire étudié est celui dit des “tags”. En fin d’année 2023, de nouvelles actions hybrides apparaissent sur le territoire national. En l’espèce, des individus taguent ou utilisent des pochoirs pour diffuser leurs narratifs (anti-JO, étoiles de David, etc). Ces actions isolées sont ensuite relayées et amplifiées sur les réseaux sociaux puis dans la presse qui s’en fait largement l’écho.

S’armer pour la guerre cognitive : le modèle DIMA

Le concept de guerre cognitive revient sur le devant de la scène alors même que les études stratégiques l’avait délaissé, le résumant souvent à une forme dégénérée des opérations psychologiques de la Guerre froide. Tout cela sentait bon les expérimentations sulfureuses du KGB et les tentatives de manipulations chimiques des cerveaux de la CIA. Pourtant, avec la révolution de l’information que nous connaissons, nos capacités cognitives semblent aujourd’hui dépassées et laissent béantes les failles pour l’exploitation de biais dans nos propres représentations et systèmes de valeurs.

To blend into a hashtag

In 2023, as I sought to better understand the DISARM framework, I attended a Clusif conference entirely dedicated to the Mitre ATT&CK framework. I believed that to better grasp the former, I needed to understand its origins and why it operated in this manner. Indeed, the CogSec working group that worked on DISARM drew inspiration from ATT&CK and included individuals from the Mitre company.

I wasn’t disappointed; the reflections and sharing of experiences at the conference were rich and interesting. One phrase, in particular, stuck with me: one of the speakers reminded us that ATT&CK was a “soft” tool. Indeed, fitting the unique, idiosyncratic sequence of actions into an arbitrary breakdown, no matter how detailed, is always subject to interpretation. And sometimes, to error…

The Weaponisation of everything

Publié avec l’aimable autorisation des Presse de Science Po. Référence : Berenguier, Lilou. « Mark Galeotti, The Weaponisation of Everything: A Field Guide to the New Way of War, New Haven, Connecticut, Yale University Press, 2022, 248 pages », Les Champs de Mars, vol. 37, no. 2, 2021, pp. 205-207

The Weaponisation of Everything : A Field Guide to the New Way of War, essai percutant de Mark Galeotti, russologue associé au Royal United Services Institute, dresse un panorama des formes de conflictualité dites « hybrides » ou « sous le seuil » et des théâtres sur lesquels les puissances s’y livrent. Les opérations sous le seuil se couvrent d’une certaine ambiguïté et relèvent de la notion de « guerre politique », décrite par George Kennan comme « l’emploi par une nation de tous les moyens à sa disposition, à l’exception de la guerre, pour atteindre ses objectifs ».

Spamouflage ou l'échec de la masse ?

C’était à la fin du mois d’aout 2023, le groupe Meta, maison mère de Facebook et Instagram, annonçait, le démantèlement partiel d’un réseau diffusant de fausses informations et de la propagande pour le compte de la Chine. Cette campagne avait été partiellement identifiée dès la fin de 2019 par Graphika en particulier et qualifiée de “réseau de spam”. Visiblement le réseau a continué son expansion conduisant les équipes de sécurité de Meta à identifier, sur Facebook, 7 704 comptes, 954 pages et 15 groupes liés à cette campagne, ainsi que 15 comptes sur Instagram. Les chiffres sont importants, au regard des campagnes habituellement détectées. La campagne était également active sur d’autres plateformes comme TikTok, Quora, YouTube, Reddit, Tumblr ou encore X.

Cycle du renseignement, boucle OODA, et si on arrêtait de tourner en rond ?

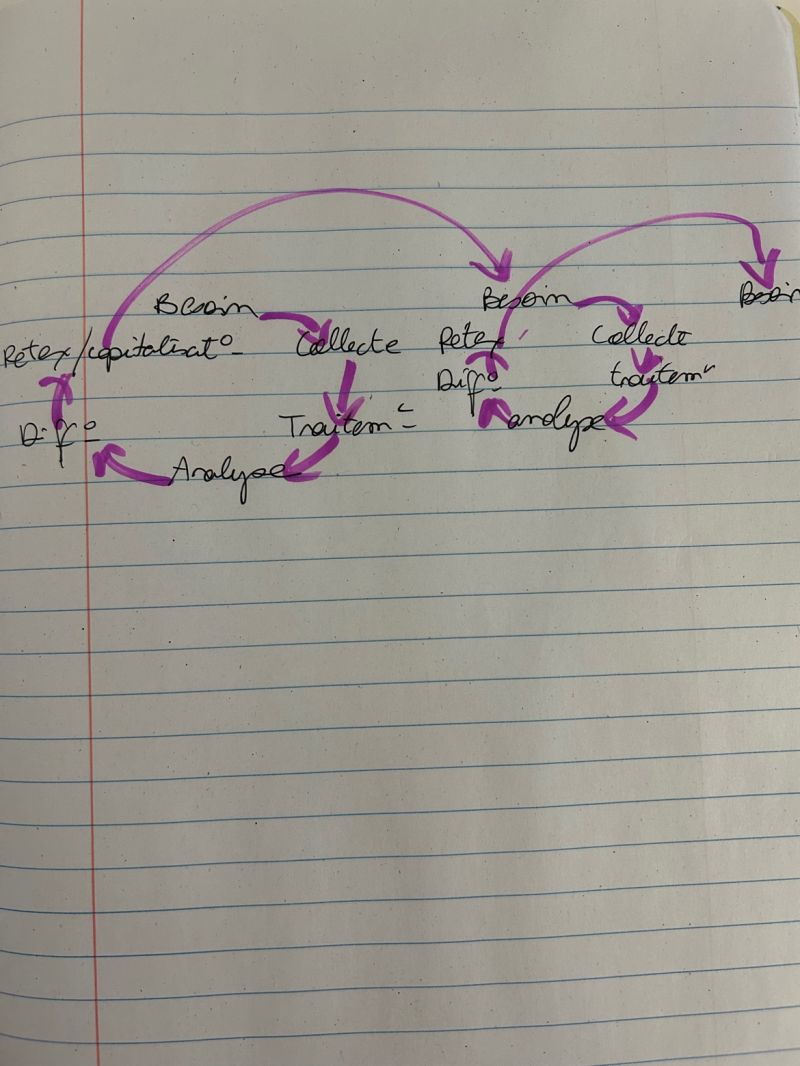

Il y a quelques jours, Anaïs Meunier, notre VP du M82_project, postait sur LinkedIn une réflexion sur le cycle du renseignement adapté à l’analyse de la menace en cybersécurité (CTI). En deux illustrations elle pose la question de l’utilisation des concepts de “cycles” là où il faudrait voir des rétroactions permanentes. Le débat est lancé !

Interactions entre les cycles du renseignement ?

Interactions entre les cycles du renseignement ?

Au commencement était John Boyd et la boucle OODA ?

Le concept de boucle OODA (Observer, Orienter, Décider, Agir) fait son apparition dans Pattern of conflict, une présentation de John Boyd (1980), pilote de chasse dans l’US Air Force. L’idée centrale de cette théorie repose sur le fait qu’il est nécessaire de « penser et agir plus vite que l’adversaire ». En s’appuyant sur l’évolution du combat aérien en particulier mais également en observant les conflits entre 1940 et 1980, il conclut que l’issue du combat appartient à celui dont le système de prise de décision tourne le plus vite. Un acteur au combat doit donc raccourcir les délais entre l’observation et l’action, la boucle OODA doit être la plus courte possible.

Que faut-il retenir de la nouvelle doctrine de l’US Army sur l’information ?

Pour le lecteur préssé

-

Multidomaines: L’Armée de terre américaine a publié le 27 novembre dernier son tout premier document de doctrine sur “l’information”. Sans grande surprise, l’ADP 3–13, met l’accent sur l’importance de l’information dans les opérations multidomaines (MDO).

-

Renseigner, commander, influer : L’information est présentée comme fondamentale pour le renseignement, le commandement et le contrôle, influençant à la fois la stratégie et la réalisation des objectifs militaires. Si on avait pu croiser la notion d’avantage informationnel (comme on parle d’avantage terrestre ou maritime) il me semble que c’est la première fois que cette notion est définie. Il s’agit pour une force de saisir et conserver l’initiative dans la compréhension, la prise de décision et l’influence sur le comportement des acteurs en conflit.

DISARM, un pas vers la CTI pour lutter contre la désinformation

La multiplication des campagnes de désinformation et leur impact potentiel sur la société ont conduit de nombreuses organisations (universités, think tank, ONG, administrations, plateformes) à étudier et analyser cette menace. Cet intérêt a résulté dans l’élaboration de schémas descriptifs permettant de mettre en lumière le comportement de ces acteurs et les objectifs de leurs campagnes. Cette démarche a ainsi pu se nourrir de la riche littérature et de l’expérience accumulée dans un autre champ d’analyse de la menace : la Cyber Threat Intelligence (CTI).

DISARM : une matrice pour décrire les campagnes d'influence

En octobre 2022, l’entreprise de cybersécurité américaine Mandiant a publié un article décrivant plusieurs campagnes d’influences semble-t-il d’origine chinoise, visant les États-Unis. Les éléments relevés décrivaient trois narratifs différents portés par le même acteur.

Cet acteur, Dragonbridge, a été observé dès 2019 par Mandiant qui a constaté de nombreuses campagnes d’influence portées par ce réseau de milliers de comptes présents sur de nombreux réseaux sociaux et canaux de communication. Si, au départ, ce groupe a surtout mené des campagnes d’influences en faveur de la Chine, il s’attaque désormais, depuis quelques mois, à l’image des États-Unis. Il a également utilisé ses comptes de réseaux sociaux pour lancer des campagnes de dénigrement envers des entreprises d’exploitation de terres rares, canadiennes, australiennes et américaines.